請求高手幫忙,突破資源加密

這遊戲和鮮豔軍團差不多,但是spine資源加密很大… 有抽到的都不給留存…

(我自己只會改回應請求之類撈檔案的方式 … 遇上加密就…![]()

(附自己亂玩星神少女拿到的一些數據 :aEON - Google ドライブ)

請求高手幫忙,突破資源加密

這遊戲和鮮豔軍團差不多,但是spine資源加密很大… 有抽到的都不給留存…

(我自己只會改回應請求之類撈檔案的方式 … 遇上加密就…![]()

(附自己亂玩星神少女拿到的一些數據 :aEON - Google ドライブ)

根据你提供的文件获取的异或密钥是:

76747A3372685674422B453932553973384B316E5133736D69397076783578726D69686D776B72753465553D

非常感謝 我去研究看看

似乎每个动画的密钥都不一样

能請問 您是如何計算xor key 和 使用key 的嗎? 我以前只用過xortool 操作過 要塞少女

和一些遊戲

這種特別長key的連解密都還沒成功過

xor-decrypt.py -i “1.txt” -o “o.txt” -k 76747A3372685674422B453932553973384B316E5133736D69397076783578726D69686D776B72753465553D -d << 我只會這種操作 但是這類長xor key 似乎都無法成功

那个是16进制,你试试这个

vtz3rhVtB+E92U9s8K1nQ3smi9pvx5xrmihmwkru4eU=

用你下载两个png的前44个字节相互异或一下就得到了密钥

謝謝 我研究看看 樣本之後會多弄幾個 收集一下好感度道具

抱歉又問一下 能將您解密出來的 atlas 給我參考一下嗎 我菜到弄不出來

( 求助游戏18trip在Android/data的数据不完整小于实际下载数据 - 讨论 - Live2DHub 拿這邊 [nihoto]大的改

(import os

def xor_decrypt(path, key):

for root, dirs, files in os.walk(path):

for file in files:

file_path = os.path.join(root, file)

with open(file_path, ‘rb’) as file:

encrypted_data = file.read()

decrypted_data = bytearray()

key_len = len(key)

for i, byte in enumerate(encrypted_data):

decrypted_data.append(byte ^ key[i % key_len])

with open(file_path, ‘wb’) as file:

file.write(decrypted_data)

print(“正在解密文件”, file.name)

if name == ‘main’:

path = input(“文件:”)

key = bytearray.fromhex(“76747A3372685674422B453932553973384B316E5133736D69397076783578726D69686D776B72753465553D”)

xor_decrypt(path, key))

沒成功 :<

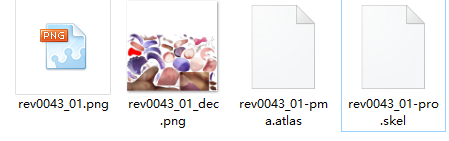

此外我在巨誓資源中 放入了目前有的hspine (有加密) 和我能解密圖片的rev0043_01 rev0017_02

我发的是rev0017_02的密钥

我上班了不在家

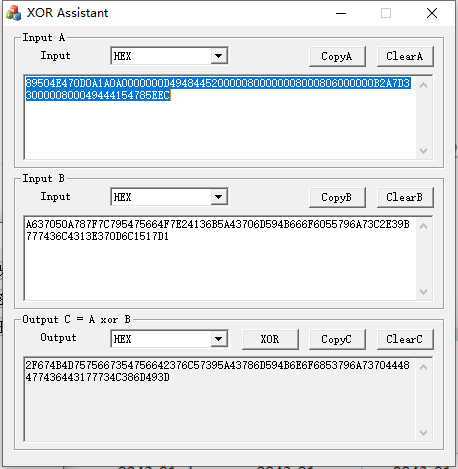

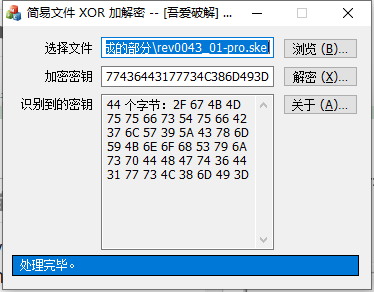

我给大佬注解一下解密过程

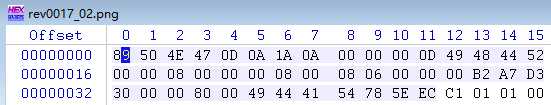

1.取rev0017_02.png的前44位16进制数值(至于为什么取44位,取多取少都解不了等大佬讲解)

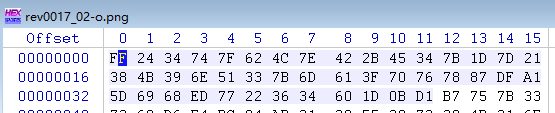

2.取rev0017_02-o.png的前44位16进制数值

3.使异或工具异或一下 得到解密密钥

然后使用工具解密了一下,解密成功

那么以此类推,用另一个的2个PNG互相异或能不能解下一套spine?测试一下

以这个为例

拿rev0043_01.png 的前44位16进制和rev0043_01_dec.png的前44位16进制进行异或,得到密钥

然后再去测试解密

解密成功

那么理论上只要将每一套spine的2个PNG 前44位16进制互相异或就能得到该套spine的密钥

练手小工具也上传

异或解密测试工具.zip (1.3 MB)

謝謝 原來是我搞錯文件 我有自己有用xor-decrypt-master 和 ASCII 密碼解出來

也感謝上面大佬的註解和工具分享 之後會弄一下 能搞出來的放這邊 一陣子

現在問題是我是開了圖鑑 才能拿到base64的png文件 (不過這個現在也還好 不確定會不會有角色會是單賣的) (也沒還沒研究能不能修改回應?)

這遊戲抽倒是還好 但是 好感度道具要搞一陣子 謝謝

(可能要4月弄了 月底我贊助物沒整理要先搞 下個月才能先退訂 觀察 ![]() )

)

隔壁大佬都扒完发出来了

沒門路呀 這圈圈小 自己又算程式門外漢 又不會水 進不了群組 多半只能自力救濟了 還是感謝大佬幫助解惑 提升操作的功力…

(其實也想知道隔壁是哪 或是能偷摸個檔案 私信都好… 有要求都能配合)

用解密的png前44个字节与其他所有加密png异或

解密的png前44个字节大概率全都一样