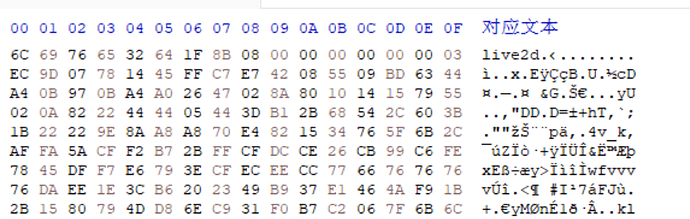

live2d文件我找到解法了,将bin文件拖入十六进制查看器会发现有些bin文件的头部标识是live2d字样如图

认定这些就是l2d的模型文件和配置文件,因为找不到moc3之类的l2d的特征信息,认为文件被处理过了,一开始认为是用xxtea加密的,用了楼上的密钥尝试解密没成功就放弃了,后来在这篇文章中找到了点思路https://www.52pojie.cn/thread-1746028-1-1.html,发现live2d后的字节为1f 8b 08 符合文章后面讲的gzip压缩特征,就使用python将文件尝试解压一下 代码如下 记得换下路径

import os

import gzip

path = r"C:\Users\zjbook\Desktop\新建文件夹 (4)"

for root, dirs, files in os.walk(path):

for file in files:

if file.endswith(".bin") :

file_path = os.path.join(root, file)

print(file_path)

with open(file_path, 'rb') as f:

compressed_content = f.read()

f.close()

decompressed_content = gzip.decompress(compressed_content[6:])

with open(file_path, 'wb') as f:

f.write(decompressed_content)

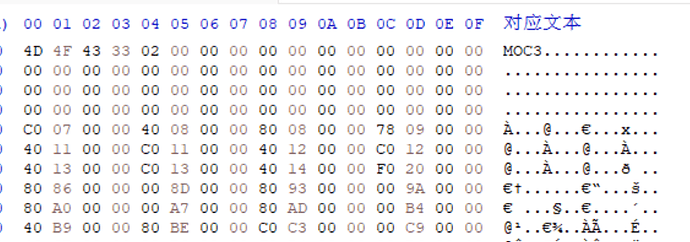

结果如下图,出现了moc3这个特征 说明解压成功 是采用的标准解压库的解压方法

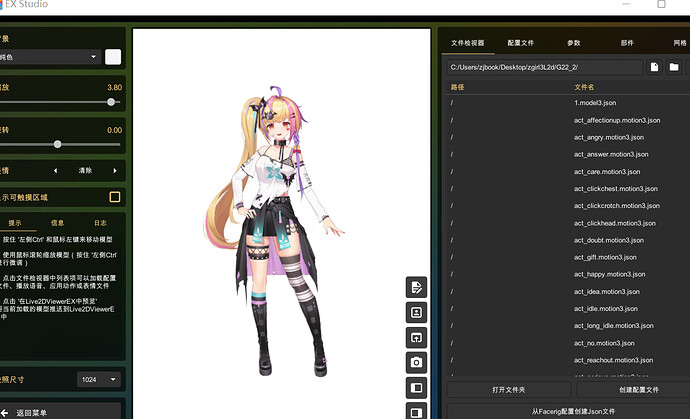

根据json文件搜索texture_ 可以搜索到l2d的贴图对应信息 moc3可以搜到moc3模型文件对应 model3可以搜索到动作对应信息 这两个json名称前面半部分加上.bin就是对应的配置信息的名称 然后将webp转为png图片 将model3里面的动作和物理信息提出来 就可以使用live2dexviewer打开了 如图

不过通过json配置文件只还原了几个l2d模型 有很多好像不在配置文件中 暂不清楚怎么还原名称 实在不行就像解神者那样一个一个试吧 暂时就想到这么多 有空再研究研究